Petya.A

«Petya.A» — компьютерный вирус, при помощи которого был нанесен сильнейший хакерский удар по системам различных областей деятельности преимущественно на Украине, но также и в других странах, произошедший 27-28 июня 2017 года.

Содержание |

[править] Информация

[править] Что за вирус?

27 июня на Украине начались массовые хакерские атаки. Около 12-ти часов вирус-вымогатель неизвестного происхождения, похожий на WannaCry, атаковал компьютерные системы сотен госучреждений и компаний. Этот вирус называется Petya.A или mbr locker 256.

MBR — это главная запись, код, необходимый для последующей загрузки операционной системы и расположенный в первом секторе устройства. После включения питания компьютера проходит так называемая процедура POST, тестируется аппаратное обеспечение, после прохождения которого BIOS загружает MBR в оперативную память по адресу 0x7С00 и передает ему управление. Так вирус попадает в компьютер и поражает его.

Модификаций вируса существует много. Вирус распространяется очень быстро. Проявляется в отказе работы компьютеров на платформе Windows, перегрузке и шифровании данных. Сайты ряда компаний не работают из-за атаки, в других офисах отключили все компьютеры после первых признаков атаки.

[править] Цель

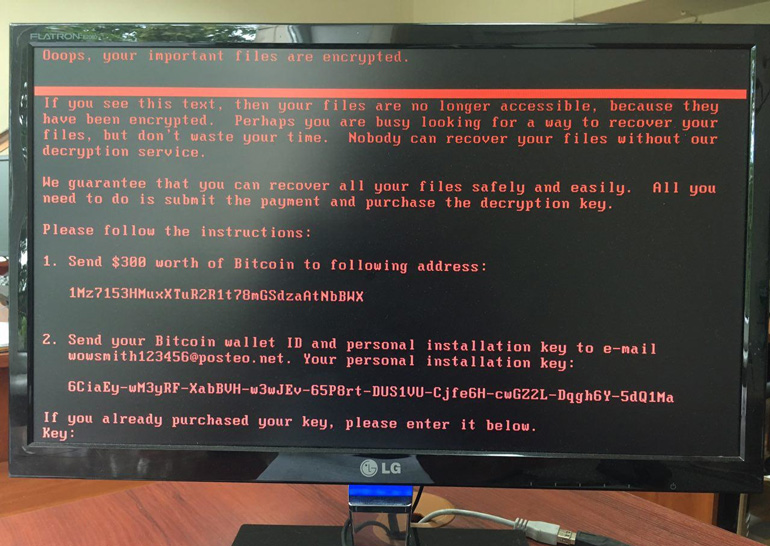

Вирус шифрует информацию на жестком диске компьютера, требуя выкуп за восстановление работы размером 300 долларов в биткоинах.

Если не заплатить, через 7 дней цена увеличится в два раза.

[править] Распространение

Сотрудники атакованных учреждений рассказали, что им на почту примерно за час до массового отказа компьютеров приходили письма от неизвестного адресата с «левыми» ссылками. Заражение происходит, когда адресаты переходили по этой ссылке или скачивали неизвестные файлы.

В основном письма с вирусом были отправлены в отделы кадров под видом резюме. В письме были вложены ссылки на якобы архив портфолио работ, которые хранятся в папке на сервисе Dropbox (а на самом деле — на вирус).

Кроме того, вирусная атака на украинские компании началась через обновление программы «M.E.doc.» (программное обеспечение для отчетности и документооборота). Это программное обеспечение имеет встроенную функцию обновления. Разработчики программы заявили, что на момент скачивания обновления M.E.doc от 22.06.2017 оно не содержало никаких вирусов.

Скачанный вирус сразу же модифицирует загрузочную запись на системном накопителе и вызывает аварийное завершение работы компьютера. После перезагрузки компьютера на экран выводится сообщение, что диск поврежден и требуется выполнить процедуру исправления ошибок, которая может занять несколько часов. За это время на самом деле происходит шифрование данных. В конце на экране высвечивается сообщение о том, что весь диск зашифрован, а чтобы его расшифровать, нужно купить ключ у злоумышленников через Tor.

Начальная инфекция происходит через фишинговое сообщение (файл Петя.apx) или обновление программы M.E.doc. Распространение локальной сетью — через DoblePulsar и EternalBlue, аналогично методам вируса WannaCry.

[править] Пострадавшие

- Банки: Ощадбанк, Восточный, ОТП, ПУМБ, ТАСКомерцбанк, Укргазбанк, Расчетный центр, Мега банк, Кристалл банк, Укрсоцбанк, Радабанк, Кредо банк, Idea банк, Юнисон, Первый инвестиционный банк, Кредит оптима, Траст капитал, Проминвестбанк, Реконструкции и развитие, Вернум, Глобус.

- Предприятия энергетики: ДТЭК, Укрэнерго, Киевэнерго и другие.

- Предприятия инфраструктуры: аэропорт «Борисполь», «Укрзализныця», Киевский метрополитен и другие.

- Сети заправок ОККО, ТНК, WOG, KLO

- Мобильные операторы: Киевстар, Vodafone, Lifecell.

- Медицина: компания «Фармак», клиника «Борис», больница «Феофания».

- СМИ: медиахолдинг ТРК «Люкс» (24 Канал, радио «Люкс», Радио Максимум, Zaxid.net Без Табу); Укрїнський медиа холдинг («Комсомольская правда в Украине», «Корреспондент», Football.ua); Черноморская ТРК; Телеканал AT, телеканалы «Интер» и UA:Первый.

- Самые крупные пострадавшие:

- Укрпочта

- «Новая почта»

- Укртелеком

- Сеть гипермаркетов «Эпицентр»

- ГП «Антонов»

- Киевводоканал

- Укргаздобыча

- Кабинет Министров Украины

Это далеко не весь список зараженных учреждений и компаний. Вирус распространяется очень быстро.

Компьютерные сети силовых ведомств не пострадали. Однако сайт МВД прекратил свою работу, чтобы избежать поражения вирусом.

Президентские компьютерные сети также не попали под атаку. Несколько месяцев назад ИТ-команда Администрации Президента Украины отбила подобные атаки и провела соответствующие технологические мероприятия для закрытия потенциальных зон атаки.

Премьер-министр Украины Владимир Гройсман уверяет, что важные системы Кабмина не пострадали.

После Украины вирус Petya.A начал заражать компьютерные сети в России (в частности «Роснефть» и некоторые банки), Франции, Великобритании, Испании, Индии, США, Беларусь и Израиль. Таким образом, программа-вымогатель очень быстро распространяется по всему миру.

[править] Результат

После заражения устройства данным вирусом, вернуть данные не представляется возможным, так как он их стирает начисто. В этой связи оплата злоумышленникам не считается разумной.

Дабы уберечься от вируса, необходимо хорошее антивирусное обеспечение и разум, дабы не скачивать всё что попало.

[править] См. также

[править] Ссылки

- Кибератака Petya.A: В Microsoft подтвердили вину софта M.E.Doc

- ВІРУС PETYA.А ДІСТАВСЯ ДО БІЛОРУСІ І АТАКУВАВ ВЕЛИКІ КОМПАНІЇ КРАЇНИ

| Petya.A относится к теме «Информационная безопасность» |